-

Firma

-

e-Commerce

-

e-Commerce

- E-Commerce B2C

- Marketplace

-

Narzędzia wspierające e-Commerce

-

Narzędzia wspierające e-Commerce

- Integracja z ERP

- Narzędzia PIM

- Marketplace

- System OMS

- Systemy CRM

- Silniki wyszukiwania produktów

- Platformy DAM

- Platforma WMS

- Usługi kurierskie

- Systemy płatności

- Zarządzanie cenami

- Silniki rekomendacji produktów

- Programy lojalnościowe

- Kampanie marketingowe

- Marketing Automation

- Social media

- Narzędzia Live Chat

- Web Push

- Systemy PLM

- Rozwiązania Enterprise

- Technologie

- Cross-border Solutions

- Narzędzia PIM

- Platformy sprzedażowe B2B

- SmartPrice

- Top Developer e-Commerce

- Kompleksowa obsługa sklepów

- Wiedza eCommerce - publikacje

- Dlaczego my

-

e-Commerce

-

Konsulting

-

Konsulting

- Analiza danych i Business Intelligence

- Analiza przedwdrożeniowa

- Analiza rynku i konkurencji

- Aplikacje MVP / POC

- Badania użyteczności i testy A/B

- Makiety UX/UI

- Marketing Automation

- Optymalizacja wydajności

- Redesign

- Rozwiązania chmurowe

- Scoping Session

- Strategia rozwoju technologicznego

- Wsparcie techniczne SLA

-

Konsulting

-

Technologie Internetowe

-

Technologie Internetowe

- Dlaczego my

-

Technologie Internetowe

-

Rozwiązania IT

-

Rozwiązania IT

- Platforma Low-code

- Intranet i komunikacja wewnętrzna

- Wsparcie pracy zdalnej

- System workflow EOD

- Portal pracowniczy

- Obsługa reklamacji

- Obieg Faktur

- Elektroniczne paski płacowe

- System Helpdesk

- Zamówienia i zapotrzebowania

- e-PITy

- Outsourcing IT

- eBOK - obsługa Klienta online

- Urlopy i delegacje

- Systemy i aplikacje dedykowane

- Software House

- Stosowane technologie

- Top Custom Software Developer

- Poradnik - INTRANET: Skuteczna komunikacja wewnętrzna w organizacji rozproszonej

- Dlaczego my

-

Rozwiązania IT

- Realizacje

- Kariera

- Kontakt

Aplikacje mobilne służą nam do komunikacji, rozrywki, zarządzania finansami, a także dostępu do wrażliwych danych, takich jak informacje personalne i dane płatnicze. W miarę wzrostu wszechobecności aplikacji, rośnie znaczenie bezpieczeństwa w ich projektowaniu i użytkowaniu.

Bezpieczeństwo, to nie tylko kwestia techniczna, ale również etyczna i prawna. Zabezpieczenie danych użytkowników staje się kluczowym elementem budowania zaufania i reputacji w świecie mobilnej technologii. W przypadku naruszenia bezpieczeństwa, firmy ryzykują utratę danych, wizerunku i poważnych konsekwencji prawnych.

Mobilne rozwiązania są narażone na różnorodne zagrożenia, takie jak ataki hakerskie, kradzież danych, wykradanie informacji o lokalizacji czy malware. Dlatego ważne jest, aby projektując i korzystając z aplikacji mobilnej, mieć na uwadze, że bezpieczeństwo to fundament, na którym opiera się cały mobilny ekosystem.

Podstawowe zasady bezpieczeństwa aplikacji mobilnych

Aby zbudować solidne fundamenty bezpieczeństwa w aplikacjach mobilnych, warto poznać i wdrożyć kilka kluczowych zasad. Te podstawowe wytyczne stanowią pierwszy krok w kierunku zapewnienia ochrony danych i prywatności użytkowników.

- Szyfrowanie danych w spoczynku i w transmisji

Szyfrowanie danych to podstawa ochrony informacji w aplikacjach mobilnych. Szyfrowanie w spoczynku oznacza, że dane przechowywane na urządzeniu użytkownika są zabezpieczone przed dostępem osób nieuprawnionych. To kluczowy środek, który zapobiega kradzieży lub dostępowi do poufnych informacji.

Szyfrowanie w transmisji natomiast obejmuje zabezpieczenie danych przesyłanych między urządzeniami użytkownika, a serwerem aplikacji. Bez tego zabezpieczenia, dane są narażone na przechwycenie przez potencjalnych atakujących. Protokoły szyfrowania, takie jak SSL/TLS, stanowią standard w zabezpieczaniu transmisji danych w aplikacjach mobilnych.

- Bezpieczne przechowywanie haseł i danych uwierzytelniających

Zabezpieczania danych uwierzytelniających, takich jak hasła, to kolejna istotna zasada. Warto stosować bezpieczne praktyki przechowywania haseł, takie jak ich haszowanie i solenie. Proces haszowania zamienia hasło w nieodwracalny ciąg znaków, co oznacza, że sama treść hasła nie jest przechowywana w bazie danych.

Solenie natomiast polega na dodaniu unikalnej wartości (sol) do hasła przed haszowaniem, co zapobiega atakom typu „rainbow table”. Warto zaznaczyć, że dobrą praktyką jest przechowywanie takich danych na serwerze – a nie bezpośrednio w aplikacji.

- Regularne aktualizacje i łatki bezpieczeństwa

Aplikacje mobilne to nie tylko projektowanie i wdrożenie, ale także nieustanna praca nad aktualizacją, doskonaleniem i poprawą zabezpieczeń przed nowymi zagrożeniami. Aktualizacje aplikacji wprowadzają nowe funkcje oraz zawierają istotne łatki bezpieczeństwa. Dlatego ważne jest, aby zachęcać użytkowników do regularnego aktualizowania aplikacji, co zapewnia im dostęp do najnowszych zabezpieczeń.

Napisz do nas. Przeanalizujemy potrzeby Twojego biznesu i podpowiemy jak możesz zadbać o bezpieczeństwo swojej aplikacji mobilnej.

Autoryzacja i uwierzytelnianie

Autoryzacja i uwierzytelnianie to ważne elementy w zapewnianiu bezpieczeństwa aplikacji mobilnych. Dzięki nim można się upewnić, że dostęp do aplikacji jest ograniczony tylko do uprawnionych użytkowników.

Wielopoziomowe metody uwierzytelniania:

W aplikacjach mobilnych warto stosować wielopoziomowe metody uwierzytelniania, zwane również uwierzytelnianiem wieloskładnikowym. Dla użytkowników oznacza to, że poza tradycyjnym logowaniem przez hasło mogą korzystać z dodatkowych zabezpieczeń, takich jak kod SMS czy skanowanie odcisku palca. Wprowadzenie kilku poziomów uwierzytelniania znacząco podnosi poziom bezpieczeństwa.

Zarządzanie sesjami i tokenami dostępu:

Sesje i tokeny dostępu są istotne dla zarządzania dostępem użytkowników do zasobów aplikacji. Sesje pozwalają na śledzenie aktywności użytkownika w obrębie aplikacji, a tokeny dostępu są używane do weryfikacji tożsamości podczas komunikacji z serwerem.

Ochrona przed atakami typu Man-in-the-Middle:

Ataki tego typu to sytuacje, w których atakujący próbuje przechwycić komunikację między urządzeniem użytkownika, a serwerem aplikacji. Dlatego ważne jest, aby zapewnić zabezpieczoną transmisję danych przed atakami. Chronienie przez atakami MitM, wymaga zastosowania odpowiednich praktyk i technologii, oto kilka z nich:

- Jedyną z podstawowych form jest korzystanie z protokołów szyfrowania, takich jak SSL/TLS, które wspierają zabezpieczenie komunikacji między użytkownikiem a serwerem.

- Drugim, równie istotnym zabezpieczeniem jest dwuskładnikowa autentykacja, która daje dodatkowa warstwę zabezpieczeń.

- Ważnym aspektem jest uświadamianie swoich użytkowników o pobieraniu regularnie aktualizacji swojego systemu operacyjnego, przeglądarki a także aplikacji.

Wdrożenie skutecznych metod autoryzacji i uwierzytelniania to kluczowy element zapewnienia bezpieczeństwa danych i prywatności użytkowników w aplikacjach mobilnych.

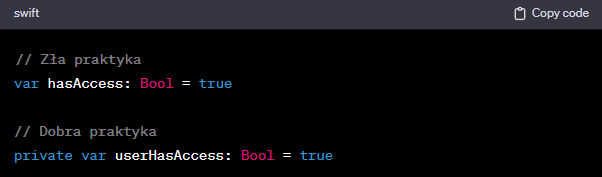

Bezpieczeństwo na poziomie kodu:

Bezpieczeństwo na poziomie kodu to fundament zapewniający trwałość i odporność aplikacji mobilnych na ataki i zagrożenia. Obejmuje ono praktyki pisania bezpiecznego kodu, analizę i audyty kodu oraz wykorzystywanie narzędzi do automatycznego wykrywania podatności. W pierwszej kolejności, kluczowe jest położenie nacisku na pisanie bezpiecznego kodu. Stosowanie precyzyjnych nazw zamiennych, kontrola dostępu do danych, oraz zastosowanie sprawdzonych metod szyfrowania stają się nieodzownymi elementami w procesie tworzenia aplikacji. Dbając o każdą linijkę kodu, budujemy solidny mur obronny dla naszych aplikacji.

Analiza i audyt kodu, to kolejny krok w kierunku bezpieczeństwa na poziomie kodu. Regularne przeglądu kodu mają na celu wykrycie potencjalnych luk bezpieczeństwa oraz błędów programistycznych. Warto także korzystać z zaawansowanych narzędzi do automatycznego skanowania kodu, które identyfikują słabe punkty i umożliwiają szybką reakcję na potencjalne zagrożenie.

Ostatnim, lecz równie istotnym elementem jest edukacja zespołu programistycznego. Wiedza na temat najlepszych praktyk w zakresie bezpieczeństwa oraz bieżących trendów w cyberbezpieczeństwie stanowi skuteczną zaporę przed potencjalnymi atakami. Regularne szkolenia pozwalają utrzymać zespół na bieżąco i skutecznie przeciwdziałać ewentualnym zagrożeniom.

W rezultacie, inwestowanie w bezpieczeństwo na poziomie kodu staje się kluczowym krokiem dla każdego projektu aplikacji mobilnych. Solidny fundament zapewnia nie tylko trwałość, ale również spokojne korzystanie z aplikacji przez użytkowników, którzy nie musza obawiać się o swoje dane i prywatność. Bezpieczny kod to gwarancja stabilności w dzisiejszym świecie, który regularnie naraża aplikacje na ataki.

Wykorzystywanie narzędzi do automatycznego wykrywania podatności

W świecie technologicznym jest dostępny wachlarz zaawansowanych narzędzi, które automatycznie skanują kod aplikacji w poszukiwaniu potencjalnych podatności i błędów. Te narzędzia wykorzystują różne techniki analizy statycznej i dynamicznej, aby zidentyfikować zagrożenia. Istnieje wiele narzędzi do automatycznego wykrywania podatności, oto kilka popularnych narzędzi:

- Nessus – narzędzie do skanowania bezpieczeństwa, które identyfikuje podatności w systemach operacyjnych, aplikacjach i sieciach. Oferuje automatyczne skanowanie oraz generowanie raportów z wynikami.

- Veracode – to platforma SAST (Static Application Security Testing) oferująca automatyczne skanowanie kodu źródłowego w poszukiwaniu podatności i błędów bezpieczeństwa.

- OWASP ZAP (Zed Attack Proxy) – to narzędzie do testów bezpieczeństwa aplikacji webowych. Oferuje funkcje automatycznego skanowania i analizy podatności, takie jak podatności SQL iInjection, Cross – Site Scripting czy Cross-Site Request Forgery (CSRF).

Jesteśmy świadomi, jak ważne jest bezpieczeństwo aplikacji mobilnych na poziomie kodu. Dbałość o to na każdym etapie rozwoju aplikacji pomaga uniknąć wielu potencjalnych zagrożeń i utrzymać zaufanie użytkowników.

Testowanie bezpieczeństwa aplikacji

Testowanie bezpieczeństwa aplikacji

Testowanie bezpieczeństwa to kluczowy proces w rozwoju oprogramowania mobilnego, który ma na celu identyfikację potencjalnych zagrożeń i podatności, zanim zostaną one wykorzystane przez potencjalnych atakujących. W skład tego procesu wchodzą testy penetracyjne, automatyzacja testów bezpieczeństwa oraz programy do zgłaszania błędów.

Testy penetracyjne i ich rola w zapewnieniu bezpieczeństwa

Ten rodzaj testów nazywany jest także etycznym hakerstwem, ponieważ polega na kontrolowanym próbowaniu ataków na aplikację w celu zidentyfikowania podatności i luk w zabezpieczeniach. Przeprowadzane są one przez ekspertów ds. bezpieczeństwa, którzy starają się wykorzystać różne metody ataku. Testy tego rodzaju pozwalają na wykrycie ewentualnych słabych punktów i umożliwiają programistom naprawę błędów zanim zostaną wykorzystane przez atakujących.

Automatyzacja testów bezpieczeństwa

To podejście, które wykorzystuje narzędzia i skrypty do przeprowadzania testów na aplikacji. Obejmuje to skanowanie kodu źródłowego, analizę ruchu sieciowego oraz symulację ataków. Automatyzacja pozwala na szybkie i efektywne testowanie bezpieczeństwa aplikacji, szczególnie w przypadku aplikacji o dużym zakresie i skomplikowanej strukturze.

Więcej na temat testowania oprogramowania przeczytasz w naszym artykule.

Zabezpieczenia na poziomie interfejsu użytkownika

Bezpieczeństwo aplikacji to także aspekty związane z interfejsem użytkownika oraz relacji z nim. Zabezpieczenie na poziomie interfejsu są niezbędne, aby chronić użytkowników przed różnymi rodzajami ataków socjotechnicznych oraz zapewnić im poczucie prywatności i bezpieczeństwa.

Ochrona przed phishingiem i innymi atakami socjotechnicznymi

Phishing to technika wykorzystywana przez atakujących w celu pozyskania poufnych informacji od użytkowników, często poprzez podszywanie się pod zaufane źródła. Aplikacje mobilne powinny zawierać mechanizmy ochrony przed phishingiem, takie jak ostrzeżenia przed podejrzanymi linkami czy strony logowania, która wydaje się być nieautentyczna. W praktyce skuteczna ochrona przed phishingiem w aplikacjach mobilnych to kluczowy element dbania o bezpieczeństwo użytkowników. Implementacja mechanizmów ostrzegających przed podejrzanymi linki czy fałszywymi stronami logowania jest niezwykle istotne. Oto kilka przykładów, jak taki mechanizm mógłby działać w praktyce:

- Raportowanie podejrzanych przypadków – użytkownicy mogą być zachęceni do raportowania podejrzanych przypadków phishingu bezpośrednio z poziomu aplikacji. To interaktywne podejście pozwala na dynamiczne uaktualnianie baz danych i współtworzenie bezpiecznego środowiska dla wszystkich użytkowników.

- Szkolenia w zakresie cyberbezpieczeństwa – aplikacje mogą dostarczać użytkownikom krótkie szkolenia dotyczące rozpoznania potencjalnych zagrożeń związanych z phishingiem. Edukacja użytkowników stanowi istotny element prewencji i może zmniejszyć ryzyko działania na fałszywe żądania.

Implementacja tych mechanizmów nie tylko zwiększa poziom bezpieczeństwa aplikacji mobilnych, ale także edukuje użytkowników na temat potencjalnych zagrożeń związanych z phishingiem, tworząc bardziej świadomych użytkowników w zakresie cyberbezpieczeństwa.

Bezpieczne powiadomienia i komunikaty dla użytkowników

Aplikacje mobilne często korzystają z powiadomień i komunikatów, aby informować użytkowników o różnych zdarzeniach. Bezpieczne powiadomienia i komunikaty to takie, które nie są nadużywane i nie wprowadzają użytkowników w błąd. Należy unikać nadmiernego bombardowania użytkowników komunikatami oraz dbać o to, aby treści były zawsze wiarygodne.

Projektowanie z myślą o prywatności (Privacy by Design)

Privacy by Design to podejście, które zakłada, że ochrona danych użytkowników jest priorytetem od samego początku procesu tworzenia aplikacji. Oznacza to uwzględnienie zabezpieczeń i praktyk dbania o prywatność od samego projektu interfejsu użytkownika. Warto stosować zasadę „domyślnie prywatne”, co oznacza, że aplikacja powinna automatycznie chronić prywatność użytkowników, a ci powinni mieć możliwość dostosowania ustawień prywatności według swoich preferencji.

Zabezpieczenia na poziomie interfejsu użytkownika są niezbędne, aby zapewnić pełne bezpieczeństwo i zaufanie użytkowników do aplikacji mobilnych. Dzięki odpowiednim środkom ostrożności i projektowaniu z myślą o bezpieczeństwie, aplikacje mogą chronić użytkowników przed różnymi zagrożeniami oraz dbać o ich prywatność.

Przechowywanie i przetwarzanie danych

Przechowywanie i przetwarzanie danych

Bezpieczeństwo danych to nieodzowny element każdej aplikacji mobilnej, zwłaszcza jeśli przechowuje się wrażliwe informacje użytkowników. Oto kluczowe aspekty związane z przechowywaniem i przetwarzaniem danych w aplikacjach mobilnych:

Najlepsze praktyki w zakresie przechowywania danych

Przechowywanie danych w aplikacjach mobilnych wymaga starannego podejścia do ich bezpieczeństwa. Istnieją jednak dobre praktyki, które chronią przechowywane dane, takie jak stosowanie mechanizmów szyfrowania w spoczynku i w transmisji. Ponadto, dostęp do danych powinien być ograniczony tylko do niezbędnych osób i procesów. Regularne audyty danych a także ich monitorowanie to istotne elementy utrzymywania bezpiecznego przechowywania informacji.

Anonimizacja i pseudonimizacja danych wrażliwych

Aby zminimalizować ryzyko naruszenia prywatności użytkowników, dane osobowe powinny być anonimizowane lub pseudonimizowane. Pierwszy sposób polega na usuwaniu lub modyfikowaniu informacji identyfikujących, takich jak imię czy adres, w taki sposób, że dane stają się anonimowe i nie można ich przyporządkować konkretnemu użytkownikowi. Drugi sposób z kolei, polega na zapewnieniu identyfikatorów unikalnymi kluczami, co utrudnia dostęp do danych wrażliwych.

Bezpieczne przetwarzanie płatności i danych finansowych

Jeśli Twoja aplikacja przetwarza płatności lub dane finansowe użytkowników, to zapewnienie ich bezpieczeństwa jest absolutną koniecznością. Przetwarzanie płatności powinno być zgodne z wytycznymi branżowymi, takimi jak standard PCI DSS. Dla aplikacji mobilnych oznacza to, że dane finansowe będą przechowywane w sposób bezpieczny, a transakcje będą monitorowane w celu wykrycia nieprawidłowości lub prób oszustwa.

Umów się na bezpłatną konsultacje i sprawdź, jak możemy zadbać o bezpieczeństwo Twojej aplikacji.

Przyszłość bezpieczeństwa aplikacji mobilnych

Bezpieczeństwo aplikacji mobilnych to obszar, który stale ewoluuje w odpowiedzi na zmieniające się technologie i zagrożenia. Jakie aspekty wpływają na przyszłość bezpieczeństwa aplikacji mobilnych:

- Rozwój technologii i ich wpływ na bezpieczeństwo - najnowsze technologie, takie jak sztuczna inteligencja (AI - Artificial Intelligence) i uczenie maszynowe (ML – Machine Learning), mają potencjał zarówno w zakresie zwiększania jak i osłabiania bezpieczeństwa aplikacji. AI i ML mogą pomóc w automatycznym wykrywaniu i odpieraniu ataków, ale jednocześnie mogą być wykorzystywane przez hakerów.

- Rosnąca liczba urządzeń IoT – ten rozwój wprowadza nowe wyzwania i zagrożenia dla bezpieczeństwa aplikacji mobilnych. Urządzenia IoT często komunikują się z aplikacjami mobilnymi, co tworzy nowe punkty ataku.

Checklista bezpieczeństwa dla deweloperów aplikacji mobilnych

Tworzenie bezpiecznych aplikacji mobilnych to nie tylko wyzwanie, ale także obowiązek, który każdy deweloper aplikacji mobilnych musi wypełnić.

- Ochrona dostępu do danych - dostęp musi być ściśle kontrolowany i ograniczony tylko do niezbędnych funkcji aplikacji.

- Zabezpieczenie komunikacji - używanie protokołów szyfrowania, takich jak HTTPS, do zabezpieczania komunikacji między aplikacją a serwerem.

- Zarządzanie sesją - sesje użytkownika muszą być bezpieczne i powinny wygasać automatycznie po określonym czasie.

- Zabezpieczenie kodu źródłowego - monitorowanie i ochrona kodu źródłowego przed atakami, jak SQL lub Cross-Site Scripting (XSS)

- Unikanie zbędnych uprawnień - upewnienia aplikacji powinny być ograniczone do minimum, aby uniknąć nieautoryzowanego dostępu do danych użytkowników

- Aktualizacje i łatki - regularne aktualizacje to podstawa wczesnego wykrycia błędów i luk.

- Testy – przeprowadzanie regularnych testów to ważny aspekt przy identyfikacji luk bezpieczeństwa.

- Bezpieczeństwo plików i danych lokalnych – przechowuj dane w sposób chroniony i szyfrowany

- Monitorowanie i reagowanie na incydenty – opracowanie planu reagowania na incydenty

Podsumowanie

Zapewnienie bezpieczeństwa i ochrony danych w aplikacji mobilnej to dzisiaj priorytetowy temat, który bezpośrednio wpływa na doświadczenie użytkowników. W artykule zgłębiliśmy kluczowe aspekty, począwszy od praktyk pisania bezpiecznego kodu, przez analizę i audyt, aż po wykorzystanie zaawansowanych narzędzi do automatycznego wykrywania podatności. Przedstawiliśmy konkretne przykłady praktycznych rozwiązań, które mogą zabezpieczyć aplikację przed atakami i zagrożeniami, podkreślając rolę edukacji zespołu programistycznego.

Warto zauważyć, że niezbędne jest także skoncentrowanie się na prewencji phishingu poprzez implementację skutecznych mechanizmów ostrzegających przed podejrzanymi linkami oraz fałszywymi stronami logowania. Dzięki zastosowaniu opisanych praktyk, twórcy aplikacji mogą nie tylko minimalizować ryzyko ataków, ale także zbudować solidne relacje z użytkownikami poprzez dbałość o ich prywatność i bezpieczeństwo danych. Bezpieczeństwo w świecie aplikacji mobilnych to nie tylko wyzwanie, ale także kluczowa odpowiedzialność, którą warto traktować priorytetowo.